PCI DSS 4.0 : Nouvelles exigences en matière d'authentification multifactorielle

Depuis 2004, la norme de sécurité des données de l'industrie des cartes de paiement (PCI DSS) est la principale norme de protection des données des cartes de paiement, l'objectif ultime étant de prévenir la fraude à l'aide de données volées sur les titulaires de cartes. La norme PCI DSS exige des organisations qui stockent ou traitent les données des titulaires de cartes qu'elles mettent en œuvre un large éventail de mesures de sécurité dans les domaines des politiques de sécurité, de la sécurité des réseaux, de la gestion des vulnérabilités et de l'authentification des utilisateurs, entre autres.

Récemment, le Conseil des normes de sécurité de l'industrie des cartes de paiement (PCI SSC) a publié la version 4.0 de la norme PCI DSS, avec des exigences renforcées en matière d'authentification multifactorielle (MFA), auxquelles les entreprises doivent se conformer d'ici au 31 mars 2025.

Dans cet article de blog, nous allons explorer les exigences MFA de PCI DSS v4.0, y compris les changements par rapport aux itérations précédentes, leur signification et les conseils pratiques pour que les organisations se conforment à ces exigences.

1. Historique de la norme PCI DSS

En 2006, les représentants de la sécurité de cinq grandes marques de paiement (American Express, Discover, JCB International, Mastercard et Visa) se sont réunis pour créer le "Conseil des normes de sécurité de l'industrie des cartes de paiement" (PCI SSC). Cette entité dirigeante est chargée de fournir des ressources pratiques, de gérer et d'établir des normes qui protègent les données des cartes de paiement et de garantir la sécurité de l'ensemble de l'écosystème de paiement dans le monde entier.

Le Conseil a conçu une norme industrielle mondiale de sécurité des données appelée Payment Card Industry Data Security Standard (PCI DSS) pour garantir que les entreprises qui acceptent, traitent, stockent ou transmettent des informations de cartes de crédit maintiennent un environnement sécurisé et des contrôles de sécurité autour des données des détenteurs de cartes afin de réduire la fraude par carte de paiement.

- Tous les commerçants et fournisseurs de services qui traitent, transmettent ou stockent les données des titulaires de cartes doivent se conformer à la norme PCI DSS. Il s'agit des commerçants qui acceptent les paiements par carte de débit ou de crédit et des prestataires de services qui sont directement impliqués dans le traitement, le stockage ou la transmission des données des titulaires de cartes pour le compte d'une autre entité.

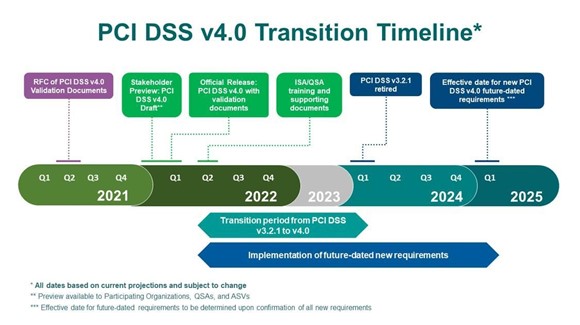

- PCI SSC a publié la dernière version de la norme PCI DSS, la version 4.0, fin mars 2022, marquant une période de transition de deux ans pour mettre à jour les contrôles de sécurité afin de se conformer à la nouvelle version. Pendant la période de transition, les versions 3.2.1 et 4.0 étaient toutes deux actives. Les nouvelles exigences identifiées comme "futures-datées" dans la v4.0 doivent être introduites progressivement d'ici la fin du premier trimestre 2025. Après le 31 mars 2025, toutes les recommandations de bonnes pratiques deviendront obligatoires.

L'un des principaux changements de la version 4.0 de la norme PCI DSS porte sur la mise en œuvre de l'AMF pour l'accès à l'environnement des données des titulaires de cartes (CDE). Cet environnement est défini comme les personnes, les processus et la technologie qui stockent, traitent ou transmettent les données d'authentification des titulaires de cartes ou les données sensibles, ainsi que tout système ayant un accès illimité aux composants du système qui stockent, traitent ou transmettent les données d'authentification des titulaires de cartes ou les données sensibles. Cela pourrait avoir un impact majeur sur les acteurs du secteur.

2. Définition de l'authentification multifactorielle dans la norme PCI DSS

Selon PCI SSC, une personne qui tente d'accéder à une ressource doit prouver son identité par un minimum de deux formes d'authentification distinctes avant que l'accès ne lui soit accordé. Les deux formes d'authentification doivent être choisies parmi les trois facteurs d'authentification ci-dessous :

- Quelque chose que vous connaissez : un facteur de connaissance, tel qu'un mot de passe/une phrase de passe, un code PIN ou des questions secrètes (défi-réponse)

- Quelque chose que vous avez : Également connu sous le nom de facteur de possession. Exemples : jetons matériels, cartes à puce ou appareils mobiles.

- Quelque chose que vous êtes : Facteur d'hérédité (c'est-à-dire caractéristiques biométriques) comme une empreinte digitale, un balayage de l'iris ou une reconnaissance faciale ou vocale.

En outre, les lignes directrices du PCI SSC contiennent les considérations clés suivantes concernant l'AMF :

- Les données de géolocalisation et le temps : Ces facteurs peuvent être inclus en tant qu'informations supplémentaires dans le processus d'authentification afin de réduire le risque d'activité malveillante. Cependant, deux des trois facteurs définis ci-dessus doivent toujours être utilisés.

- Indépendance des facteurs d'authentification : Tous les facteurs d'authentification utilisés dans l'AMF doivent être indépendants les uns des autres. Cela signifie que chaque facteur utilisé pour vérifier l'identité d'un utilisateur doit fournir une couche de sécurité unique, indépendante de tout autre facteur. Par exemple, un facteur n'autorise pas l'accès à un autre facteur, et la compromission d'un facteur n'affecte pas la sécurité fournie par un autre facteur. Par exemple, l'utilisation d'un mot de passe n'aura pas d'incidence sur l'utilisation d'une empreinte digitale, et la compromission d'un code PIN n'affectera pas la sécurité fournie par la reconnaissance faciale.

- Réplication d'un facteur d'authentification : Utiliser deux fois le même facteur d'authentification, par exemple en utilisant deux mots de passe différents, n'est pas considéré comme de l'AMF.

3. Exigences de l'AMF dans la norme PCI DSS v3.2.1

Les versions antérieures de la norme PCI DSS contenaient déjà des exigences relatives à l'AMF. Plus précisément, dans PCI DSS v3.2.1, l'exigence 8.3 stipule que l'AMF doit être appliquée dans les cas suivants :

- Accès à distance au réseau (y compris pour les utilisateurs, les administrateurs et les tiers) qui provient de l'extérieur du réseau de l'entreprise

- Accès administratif non-console au CDE

Ainsi, en ce qui concerne l'accès au CDE, PCI DSS v3.2.1 n'exige l'AMF que pour l'accès administratif, et non pour l'accès non administratif.

4. Exigences renforcées en matière d'AMF dans la norme PCI DSS 4.0

La norme PCI DSS v4.0 comprend de nouvelles exigences évolutives en matière d'AMF. En particulier, elle exige l'AMF pour tous les comptes accédant aux données des titulaires de cartes, et pas seulement pour les administrateurs. Elle met également l'accent sur la mise en œuvre et la configuration sécurisées de l'AFM.

Examinons plus en détail les nouvelles exigences relatives à l'AMF :

L'exigence 8.4.2 impose la mise en œuvre de l'AFM pour tous les accès au CDE, et pas seulement pour les accès administratifs. Cette exigence s'applique à tous les types de composants du système, tels que les environnements en nuage, les systèmes hébergés, les postes de travail, les serveurs et les terminaux. Les normes reconnaissent que la mise en œuvre de cette exigence sera difficile et prendra du temps pour les organisations, c'est pourquoi elle sera considérée comme une meilleure pratique jusqu'au 31 mars 2025.

La nouvelle norme stipule que l'AMF est requise à la fois pour l'accès au CDE et pour l'accès à distance au réseau de l'entreprise. Par conséquent, la mise en œuvre de l'AMF pour un type d'accès n'élimine pas la nécessité d'appliquer une autre instance d'AMF pour l'autre type d'accès. Si une personne se connecte initialement au réseau de l'entité via un accès à distance, puis établit ultérieurement une connexion au CDE à partir du réseau, elle doit s'authentifier deux fois à l'aide de l'AMF - d'abord lors de la connexion via un accès à distance au réseau de l'entreprise, puis lors de la connexion via un accès administratif non-console au CDE à partir du réseau de l'entité.

- L'exigence 8.5 porte sur la mise en œuvre et la configuration sécurisées de l'AMF.

La norme énumère les points clés suivants à prendre en compte :- Protection contre les attaques par rejeu : Le système d'AMF doit être conçu pour empêcher la réutilisation non autorisée d'un code d'authentification. En pratique, cela signifie qu'un code d'authentification ne doit être utilisable qu'une seule fois.

- Pas de contournement par les utilisateurs : Les utilisateurs, y compris les administrateurs, ne doivent pas être en mesure de contourner l'AMF et d'accéder aux données du CDE. Des exceptions pourraient être faites uniquement dans des circonstances exceptionnelles et pour une période limitée, mais cela nécessite l'approbation de la direction et doit être bien documenté.

- Utilisation de deux facteurs d'authentification différents : Le système d'AMF doit exiger des facteurs d'authentification provenant d'au moins deux catégories différentes, comme indiqué ci-dessus.

- Réussite de tous les facteurs d'authentification : Le système d'AFM doit valider les deux facteurs d'authentification avant d'accorder l'accès. Par exemple, si le mécanisme d'AFM consiste en un jeton matériel protégé par un code PIN qui génère un code d'authentification après validation du code PIN, les deux facteurs d'authentification sont validés si le code d'authentification est validé avec succès.

5. Comment se conformer aux exigences de l'AMF dans la norme PCI DSS v4.0 ?

Voici quelques conseils pratiques qui peuvent aider les organisations à se conformer aux nouvelles exigences de l'AMF :

Envisagez une MFA résistante à l'hameçonnage et sans mot de passe. La définition de l'AMF par le PCI SSC reste relativement classique. Elle ne fait pas (encore) référence à des propriétés plus avancées des mécanismes d'AMF, telles que la résistance au phishing ou l'authentification sans mot de passe. Néanmoins, les mécanismes d'AMF dotés de ces propriétés offrent une plus grande sécurité et un meilleur confort d'utilisation et devraient donc être pris en compte par les entreprises qui mettent à jour leurs mécanismes d'AMF.

La résistance à l'hameçonnage garantit que le code d'authentification généré par le mécanisme d'AMF ne peut être utilisé qu'avec l'application prévue et ne peut donc pas être volé via un site web d'hameçonnage. L'authentification sans mot de passe évite l'utilisation de facteurs d'authentification basés sur la connaissance qui sont validés côté serveur (par exemple les mots de passe), qui sont sujets à l'hameçonnage et peuvent être difficiles à gérer.

- Veillez à la mise en œuvre de l'AMF pour tous les comptes. Chaque utilisateur doit avoir un identifiant unique afin que toutes les actions puissent être tracées jusqu'à lui. Les organisations devraient également mettre en œuvre l'AMF pour tous les accès au CDE afin d'empêcher quiconque d'obtenir l'accès en utilisant un seul facteur d'authentification. Les organisations peuvent examiner les configurations de leur réseau et/ou de leur système pour vérifier que l'AFM est mise en œuvre pour tous les accès au CDE, et pour les serveurs et systèmes d'accès à distance pour vérifier que l'AFM est activée conformément à tous les éléments spécifiés dans l'exigence 8.4.2 de la V4.

- Contrôler les journaux d'audit. Surveillez régulièrement l'utilisation de l'AFM et les journaux d'audit afin de détecter toute tentative d'accès non autorisé ou toute anomalie. Suivez et tenez à jour une liste du personnel/des utilisateurs qui se connectent au CDE ou qui se connectent à distance au réseau.

- Respectez les règles et réglementations locales. Les organisations doivent connaître la législation qui impose des exigences en matière d'AMF. Par exemple, la directive européenne sur la sécurité des réseaux et de l'information (NIS2) exige que les organisations qui remplissent certaines conditions de taille dans certains secteurs d'activité critiques mettent en œuvre l'AMF pour l'accès aux comptes et aux actifs privilégiés. De même, la loi européenne sur la résilience opérationnelle numérique (DORA) impose des exigences d'authentification forte aux employés des entreprises actives dans le secteur des services financiers, ainsi qu'à leurs fournisseurs de services TIC. PCI SSC conseille aux organisations de prendre en compte l'impact potentiel des lois et réglementations locales sur leurs implémentations MFA. Les exigences de PCI DSS en matière d'authentification multifactorielle ne prévalent pas sur les lois locales ou régionales, les réglementations gouvernementales ou d'autres exigences légales.

6. Conclusion

La conformité à la norme PCI DSS est vitale pour les organisations qui traitent des transactions par carte de paiement. La publication de la norme PCI DSS 4.0 s'accompagne de mises à jour importantes, notamment en ce qui concerne l'AMF. PCI SSC a élargi le champ d'application des exigences MFA pour tous les comptes accédant aux données des détenteurs de cartes et impose leur mise en œuvre. Bien que ces nouvelles exigences MFA restent la meilleure pratique jusqu'au 31 mars 2025, le temps presse.