Orchestration SDK (Java Edition) - Activation des dispositifs de confiance avec Android Studio : Partie II

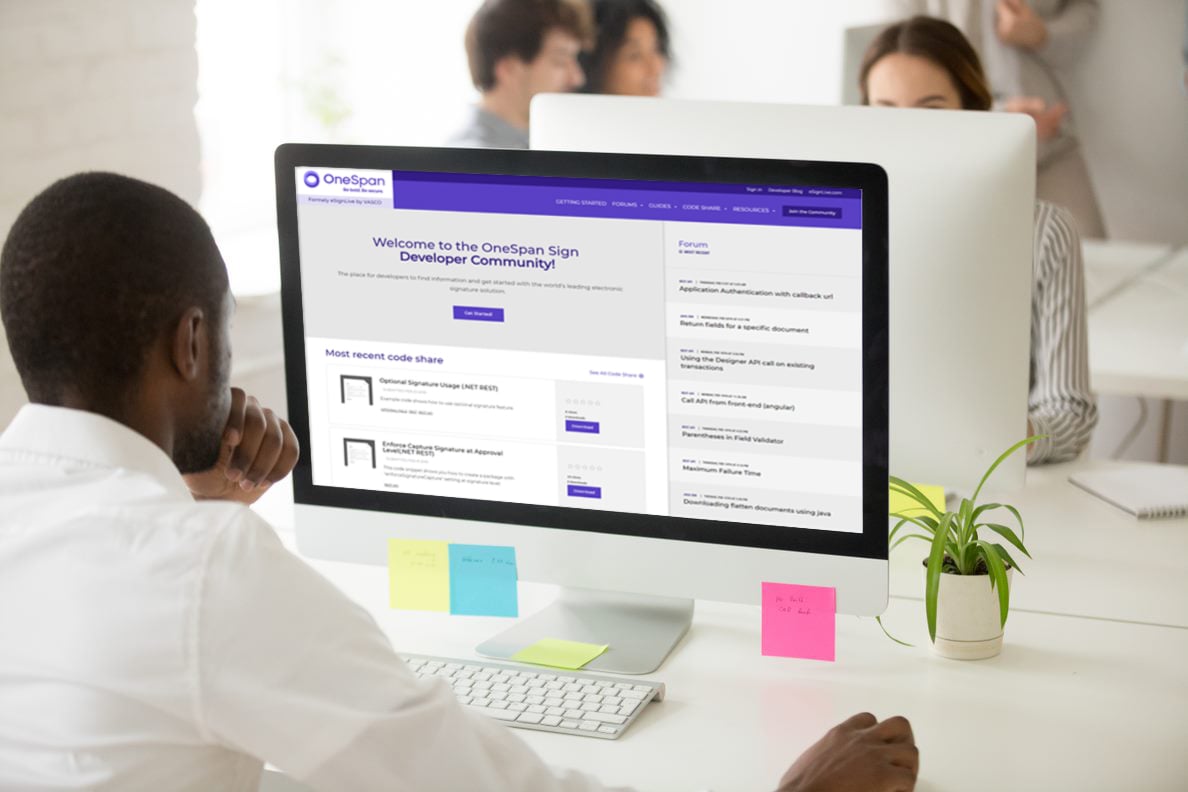

Dans ce blog, nous allons illustrer comment obtenir les constantes requises par le SDK Orchestration, créer un dispositif virtuel Android (AVD), et activer l'application en provisionnant une instance utilisateur. Il s'agit de la suite de ce que nous avons commencé dans Orchestration SDK- Trusted Device Activation with Android Studio : Part I, où nous avons présenté le SDK Orchestration pour OneSpan Mobile Security Suite et configuré la notification push du service de messagerie en nuage à l'application exemple après l'avoir importée dans Android Studio. Nous allons suivre les étapes de l'activation de l'application modèle sur un appareil de confiance, afin que l'utilisateur final puisse être invité à renforcer l'authentification lorsque cela est nécessaire. Une plongée complète dans le code sera réservée à une prochaine série de blogs.

Affectation des constantes principales de l'application

Après avoir obtenu l'ID de l'expéditeur de Firebase dans la partie 1 et attribué sa valeur à ANDROID_SENDER_ID dans votre code Java, il est temps de placer les valeurs requises pour les paramètres restants afin de réussir à exécuter l'application et à activer le périphérique de confiance.

Pour ce faire, ouvrez la classe Constants du paquet Utils dans le code d'exemple, et attribuez des valeurs aux chaînes statiques de la classe comme expliqué ci-dessous :

- Remplacez l'espace réservé

ACCOUNT_IDENTIFIERpar la valeur de l'ID du locataire pour l'utilisateur du bac à sable dans le portail communautaire, vous pouvez le trouver dans la page de détails de votre bac à sable comme indiqué ci-dessous.

- Remplacez l'espace réservé

CLOUD_SERVER_URLpar la partie de l'URL spécifique à l'environnement Sandbox, la valeur est.sdb.tid.onespan.cloud. - La constante de domaine sera automatiquement remplie pour vous dans cet exemple d'application, il s'agit de la valeur

ACCOUNT_IDENTIFIERmise en minuscule. - La chaîne

ENDPOINT_URLsera construite comme suit :"https://" + ACCOUNT_IDENTIFIER + CLOUD_SERVER_URL + "/v1/orchestration-commands".

- Assignez une chaîne hexadécimale aléatoire de 32 octets ( 64 caractères) à

SALT_STORAGEetSALT_DIGIPASS. Un générateur d'hexagones aléatoires en ligne pourrait être utilisé pour obtenir les deux chaînes de caractères. Ces chaînes de sel seront ajoutées par le SDK d'Orchestration à certaines des valeurs hachées échangées dans les différentes commandes. Cela augmentera considérablement la complexité des données sensibles contre les attaques de type "rainbow tables". En outre, les chaînes de sel doivent certainement être uniques pour chaque utilisateur final. - Enfin, le

SERVER_COMMAND_KEYest déjà attribué pour vous avec lacommandevalue. C'est la clé JSON pour les requêtes réseau.

Vous pouvez consulter la capture d'écran ci-dessous pour un exemple de toutes les chaînes placées dans la classe.

Personnalisation des messages sur l'application modèle

Vous pouvez personnaliser l'application type en personnalisant son nom, le message de bienvenue, l'affichage du nom de l'utilisateur ou le titre des pages. Vous pouvez effectuer ces personnalisations à partir du fichier xml "strings" situé dans le paquetage des ressources. Par exemple, vous pouvez modifier le composant UI title_activity_main avec la valeur que vous souhaitez voir s'afficher sur l'écran principal de l'application exemple.

Créer un dispositif virtuel Android

Il existe deux options pour construire et exécuter l'application en fonction de l'aspect physique de l'appareil mobile. Vous pouvez soit exécuter l'application d'exemple sur un appareil réel doté d'un système d'exploitation Android, soit tirer parti du gestionnaire d'appareils virtuels Android d'Android Studio, que nous avons choisi d'utiliser tout au long du tutoriel pour simuler un appareil Android.

Étapes de la création d'un DVA

Dans le menu Outils d'Android Studio, choisissez AVD Manager. Vous pouvez également le trouver dans la liste déroulante "No Device" à côté du bouton d'exécution, comme indiqué ci-dessous.

Cliquez sur "Create Virtual Device" (Créer un périphérique virtuel), comme indiqué ci-dessous :

Sélectionnez le matériel comme "Téléphone" dans "Catégorie". Ensuite, sélectionnez le modèle de dispositif sur lequel vous souhaitez exécuter l'application et cliquez sur Suivant. Dans cet exercice, nous allons choisir le Pixel 3a.

Sélectionnez la cible Android OS dans l'écran ci-dessous. La version doit être 4.1 ou ultérieure. Nous allons opter pour la version la plus récente, Android 10.0. Cliquez sur "Télécharger" et ensuite sur "Suivant" à la fin de l'installation. Cela peut prendre quelques minutes pour télécharger l'image système. Après cela, cliquez sur "Terminer".

Choisissez le nom de l'AVD et l'orientation du démarrage, puis cliquez sur "Terminer".

Exécution de l'application

Il est maintenant temps d'exécuter l'application sur le dispositif virtuel et d'activer l'instance d'authentification. Ceci finalisera le provisionnement de l'utilisateur.

L'écran de bienvenue ci-dessous s'affichera et vous donnera la possibilité de "Démarrer l'activation"

Après avoir cliqué sur "Démarrer l'activation", la page d'enregistrement s'affiche sur l'appareil mobile, vous invitant à saisir l'ID utilisateur et le mot de passe d'activation de l'utilisateur final. Cette étape nécessite un utilisateur enregistré. Cela se fera en appelant le point de terminaison user/register de l'API Interactive Sandbox. Les données utiles de la réponse contiendront le mot de passe d'activation requis pour l'utilisateur final. Vous pouvez vous référer à OneSpan Developer : Intelligent Adaptive Authentication - User Registration pour une explication complète sur la façon d'enregistrer un utilisateur.

Après avoir fourni les chaînes de l'ID utilisateur et du mot de passe d'activation et cliqué sur "Enregistrer", l'application vous demandera de saisir votre code PIN et de le confirmer.

Une fois terminé, vous aurez terminé l'activation du dispositif de confiance. Vous serez redirigé vers l'écran ci-dessous qui vous permettra d'effectuer différents types d'activités en toute sécurité, comme la connexion et la signature de transactions

Le SDK d'orchestration exécutera la méthode d'authentification en fonction du risque associé à la transaction, selon les indications de Risk Analytics de OneSpan Intelligent Adaptive Authentication.

Maintenant que le compte utilisateur est provisionné et que le périphérique de confiance est activé, nous avons atteint la fin de cette série. Restez à l'écoute pour d'autres blogs sur l'utilisation de l'API Intelligent Adaptive Authentication de OneSpan. En attendant, si vous avez des questions concernant le contenu, n'hésitez pas à nous contacter sur les forums du portail communautaire OneSpan.

![OneSpan-BlogImage-[Orchestration SDK -Java-Edition-Trusted-Device-Activation-Part2]_1](/sites/default/files/inline-images/OneSpan-BlogImage-%5BOrchestration%20SDK%20-Java-Edition-Trusted-Device-Activation-Part2%5D1_0.png)

![OneSpan-BlogImage-[Orchestration SDK -Java-Edition-Trusted-Device-Activation-Part2]_2](/sites/default/files/inline-images/OneSpan-BlogImage-%5BOrchestration%20SDK%20-Java-Edition-Trusted-Device-Activation-Part2%5D2_0.png)

![OneSpan-BlogImage-[Orchestration SDK -Java-Edition-Trusted-Device-Activation-Part2]_3](/sites/default/files/inline-images/OneSpan-BlogImage-%5BOrchestration%20SDK%20-Java-Edition-Trusted-Device-Activation-Part2%5D3.png)

![OneSpan-BlogImage-[Orchestration SDK -Java-Edition-Trusted-Device-Activation-Part2]4_1](/sites/default/files/inline-images/OneSpan-BlogImage-%5BOrchestration%20SDK%20-Java-Edition-Trusted-Device-Activation-Part2%5D4_1.png)

![OneSpan-BlogImage-[Orchestration SDK -Java-Edition-Trusted-Device-Activation-Part2]_5](/sites/default/files/inline-images/OneSpan-BlogImage-%5BOrchestration%20SDK%20-Java-Edition-Trusted-Device-Activation-Part2%5D5_0.png)

![OneSpan-BlogImage-[Orchestration SDK -Java-Edition-Trusted-Device-Activation-Part2]_6](/sites/default/files/inline-images/OneSpan-BlogImage-%5BOrchestration%20SDK%20-Java-Edition-Trusted-Device-Activation-Part2%5D6_0.png)

![OneSpan-BlogImage-[Orchestration SDK -Java-Edition-Trusted-Device-Activation-Part2]_7](/sites/default/files/inline-images/OneSpan-BlogImage-%5BOrchestration%20SDK%20-Java-Edition-Trusted-Device-Activation-Part2%5D7_0.png)

![OneSpan-BlogImage-[Orchestration SDK -Java-Edition-Trusted-Device-Activation-Part2]_8](/sites/default/files/inline-images/OneSpan-BlogImage-%5BOrchestration%20SDK%20-Java-Edition-Trusted-Device-Activation-Part2%5D8_0.png)

![OneSpan-BlogImage-[Orchestration SDK -Java-Edition-Trusted-Device-Activation-Part2]_9](/sites/default/files/inline-images/OneSpan-BlogImage-%5BOrchestration%20SDK%20-Java-Edition-Trusted-Device-Activation-Part2%5D9_0.png)

![OneSpan-BlogImage-[Orchestration SDK -Java-Edition-Trusted-Device-Activation-Part2]_10](/sites/default/files/inline-images/OneSpan-BlogImage-%5BOrchestration%20SDK%20-Java-Edition-Trusted-Device-Activation-Part2%5D10_0.png)

![OneSpan-BlogImage-[Orchestration SDK -Java-Edition-Trusted-Device-Activation-Part2]_11](/sites/default/files/inline-images/OneSpan-BlogImage-%5BOrchestration%20SDK%20-Java-Edition-Trusted-Device-Activation-Part2%5D11_0.png)