Authentification adaptative intelligente : comment 6 étapes de flux améliorent l'expérience client

L'authentification adaptative représente la fine pointe de la technologie d'authentification, et l'authentification adaptative intelligente (IAA) est à l'avant-garde. Il permet aux institutions financières (IMF) de rompre l'équilibre entre l'atténuation de la fraude et l'encouragement de la croissance. L'atténuation de la fraude a toujours été perçue comme un compromis entre la sécurité et l'expérience utilisateur : si les FI resserrent leurs mesures de sécurité, elles préviendront davantage de fraudes, mais cela peut avoir un impact négatif sur l'expérience client et limiter la croissance. Inversement, si les FI se concentrent sur la croissance au détriment de la sécurité, cela rendra leurs clients vulnérables à la fraude.

L'authentification adaptative offre un moyen pour les IF d'avoir leur gâteau et de le manger aussi. En parcourant le processus et en utilisant une infographie et un scénario de transaction typique à titre d'exemple, vous pouvez voir comment l'authentification adaptative intelligente fait plus que ce qui est traditionnellement considéré comme une authentification adaptative. En utilisant une approche d'authentification orchestrée, l'IAA peut permettre aux IMF de lutter enfin contre la fraude tout en optimisant l'expérience client.

Voir l'infographie complète ici

Le flux de travail d'authentification adaptative : un processus en six étapes

Le scénario

Pour servir de guide à travers le flux de travail d'authentification adaptative, prenez ce scénario de transaction bancaire typique :

Julie vit et travaille à Chicago. Elle a un appartement et une routine régulière dans laquelle tire de l'argent petit d'un guichet automatique à son épicerie. En dehors de ces retraits réguliers, elle dépense son argent en utilisant une combinaison de cartes de crédit et de débit à divers endroits autour de la région de Chicago. Elle a également de la famille dans la région de Los Angeles, donc elle s'y rend plusieurs fois par an et effectue des transactions POS comme vous pouvez vous y attendre dans une telle situation.

La banque de Julie tire parti de l'authentification adaptative intelligente,donc chaque fois que Julie effectue une transaction, les six étapes suivantes se produisent dans les coulisses sans que Julie ne se rendent compte de ce qui se passe vraiment.

Étape 1 : Dans les coulisses

Lorsque Julie effectue une transaction, la technologie d'authentification adaptative intelligente recueille des données à partir de n'importe quel appareil qu'elle utilise. Par exemple, si l'appareil est un téléphone mobile, l'IAA peut déterminer si l'appareil est jailbreaké et évaluer l'intégrité de l'application. Si l'appareil était un ordinateur portable ou un guichet automatique, l'IAA chercherait la géolocalisation, le modèle de guichet automatique et d'autres données contextuelles.

En attendant, il recueille également des données sur le comportement de l'utilisateur à travers les canaux numériques pour construire un modèle précis du client. L'IAA recueille toujours des données comportementales pour mieux comprendre les habitudes de Julie, de sorte que si une transaction s'écarte de ces modèles connus, l'AAI peut reconnaître cette déviation et réagir. L'AAI ne connaîtra pas le montant d'argent dans le compte bancaire de Julie, mais elle reconnaîtra qu'elle retire régulièrement de l'argent à l'épicerie en bas de la rue de son appartement.

Étapes 2 à 5 : Analyse des risques liés au serveur

2. Ensuite, l'IAA tient compte d'une collection d'autres données sur le client et la transaction pour dresser un tableau plus complet de la situation. Ces données peuvent être recueillies non seulement à partir d'autres solutions de sécurité OneSpan, mais l'IAA est également en mesure de tirer parti de tous les outils de fraude tiers que le FI a déjà en cours d'exécution dans leur environnement informatique.

En règle générale, les institutions financières utilisent déjà une grande variété de solutions de sécurité pour lutter contre la fraude. L'IAA permet à la FI de tirer le meilleur parti de son investissement dans la fraude en intégrant et en tirant parti de ses outils sur une seule plate-forme. Grâce à cette méthode, l'IAA peut prendre en compte les données de toutes les sources pour créer le profil d'utilisateur de Julie et croiser ses transactions en fonction de son comportement habituel.

3. Avec toutes les données entourant la transaction en main, l'IAA utilise une combinaison d'algorithmes d'apprentissage automatique pour identifier de nouveaux stratagèmes de fraude, des schémas d'activité anormal ou une activité suspecte pour un seul utilisateur ou un groupe d'utilisateurs.

Les algorithmes d'apprentissage automatique aident l'IAA à voir la vue d'ensemble. Il analyse un énorme ensemble de données recueillies - pas seulement l'histoire de Julie, mais chaque utilisateur, chaque point final, et chaque canal auquel il a accès. Lorsqu'il travaille avec un si grand bassin de données, l'œil humain serait incapable d'identifier des patters significatifs, mais l'IAA peut créer des modèles de données en temps réel qui repèrent une activité suspecte pour un seul individu ou un groupe d'utilisateurs.

L'intelligence artificielle va ensuite encore plus loin dans l'apprentissage automatique en déterminant quels ensembles de données sont importants pour définir les modèles utiles à ce scénario particulier. Dans ce cas, il est de décider si la transaction spécifique de Julie nécessite des étapes d'authentification supplémentaires.

Grâce à ce processus, la combinaison de l'apprentissage automatique et de l'intelligence artificielle produira un score de risque de transaction qui sera utilisé dans la prochaine étape du processus.

4. Une fois le score déterminé, l'AAI tire parti des modèles de règles de fraude prédéfinis. Ces modèles prennent le score de risque de Julie pour sa transaction et appliquent la logique sur la façon de les manipuler. Les résultats de ces workflows logiques varient d'une organisation à l'autre, mais de façon générale, l'IF exigera de Julie qu'elle effectue des étapes d'authentification spécifiques en fonction du risque associé à son score. Ici, ces étapes d'authentification sont attribuées à la transaction mais pas encore implémentées.

5. Dans la cinquième étape, l'IAA met en œuvre son authentification d'étape. Avec le score de risque comme guide, les étapes d'authentification sont appliquées dynamiquement à la transaction en temps réel, et Julie peut avoir à prendre des mesures. Un score de risque peut l'obliger à soumettre un mot de passe unique (OTP). Un score de risque plus élevé peut nécessiter un OTP et une analyse des empreintes digitales. À ce stade, Julie est incitée avec la mesure de sécurité appropriée.

Cependant, il est important de reconnaître que sa transaction peut être déterminée comme s'il s'inscrivait dans son modèle normal de comportement. Dans ce cas, aucune mesure de sécurité supplémentaire ne sera engagée. Grâce à ce processus, l'AAI n'applique la friction au processus de sécurité que lorsqu'il y a lieu de le faire. Elle applique plutôt le niveau précis de friction nécessaire à chaque transaction afin de se protéger contre les tentatives de fraude.

Étape 6 : Orchestration d'authentification côté client

Si des mesures de sécurité supplémentaires sont jugées nécessaires pour cette transaction, Julie doit prendre des mesures. Elle est incitée à s'authentifier sous une forme ou une autre, et Julie le fait. Maintenant authentifiée, la transaction de Julie se termine normalement, et elle peut aller sur sa journée.

La transaction du point de vue de Julie

L'expérience de Julie avec l'AAI est très différente de ce qui se passe réellement. Les étapes 1 à 5 du processus se déroulent en temps réel et invisibles pour Julie. Elle n'est jamais informée de la profondeur de l'analyse effectuée pour chaque transaction qu'elle effectue. Au lieu de cela, elle n'est touchée qu'à l'étape 6 lorsque l'AAI détermine le niveau de risque et la propension à la fraude.

Grâce à ce processus, l'AAI assure la meilleure expérience possible pour Julie sur chaque transaction unique, contrairement à la plupart des outils de fraude. En même temps, l'AAI veille à ce que toute transaction susceptible d'être frauduleuse soit soumise à des mesures de sécurité supplémentaires pour assurer la légitimité.

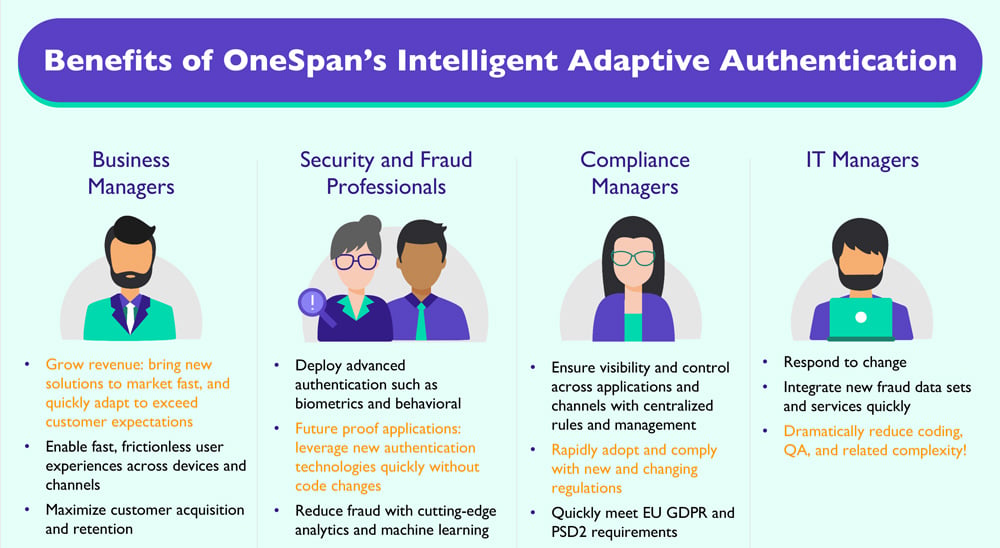

Avantages de l'authentification adaptative intelligente de OneSpan

L'authentification adaptative intelligente de OneSpan offre des avantages évidents à l'expérience utilisateur, mais la solution bénéficie également à un large éventail d'unités d'affaires dans l'organisation. Dans la dernière section de l'infographie, nous couvrons comment les principaux intervenants peuvent tirer parti de la solution.

- Chefs d'entreprise : Les chefs d'entreprise apprécieront l'amélioration brutale de l'expérience client. Cela contribuera à une croissance saine pour la banque et à l'amélioration des taux de fidélisation de la clientèle.

- Professionnels de la sécurité et de la fraude : Peut-être le groupe qui bénéficiera le plus directement sera vos professionnels de la sécurité et de la fraude. La solution intelligent d'authentification adaptative de OneSpan tire parti de l'analyse de pointe et de l'apprentissage automatique pour réduire considérablement le risque de fraude.

- Gestionnaires de la conformité : Une interface de gestion et de règles centralisées permet à vos gestionnaires de conformité de répondre aux exigences réglementaires tout en permettant à votre organisation de s'adapter plus facilement aux réglementations nouvelles et changeantes.

- Responsables informatiques : La capacité de OneSpan à tirer parti de manière transparente des outils de détection de fraude tiers offre une flexibilité considérable dans le déploiement et la maintenance de la solution. Au fur et à mesure que les besoins se développent, il est prêt à s'adapter. En outre, la solution d'authentification adaptative intelligente est conçue avec les développeurs internes à l'esprit. Une simple API peut être utilisée pour la déployer sur tous les appareils et les nouvelles méthodes d'authentification ne nécessitent pas de modifications de code d'application.

Télécharger le Livre blanc sur l'authentification adaptative intelligente

Notre infographie relaie des informations cruciales sur l'authentification adaptative, mais elle ne fait qu'effleurer la surface. Téléchargez le livre blanc, Adaptive Authentication: Superior User Experience and Growth via Intelligent Security dès aujourd'hui pour en savoir plus sur le nouveau leader de la technologie d'authentification.